¿Qué es el 5G? y su historia

Todo lo que necesitas saber sobre el 5G

¿Qué es el 5G?

5G es la quinta generación de redes móviles. Es el nuevo estándar inalámbrico global que sigue las redes 1G, 2G, 3G y 4G. 5G permite un nuevo tipo de red diseñada para conectar a casi todos y todo, incluidas máquinas, objetos y dispositivos. La tecnología inalámbrica 5G está diseñada para ofrecer velocidades de datos máximas más altas de varios Gbps, latencia ultrabaja, mayor confiabilidad, capacidad de red masiva, mayor disponibilidad y una experiencia de usuario más consistente para múltiples usuarios. Un mayor rendimiento y una mayor eficiencia crean nuevas experiencias de usuario y conectan nuevas industrias.

¿Quién inventó el 5G?

Ninguna empresa o individuo es propietario de 5G, pero hay varias empresas en el ecosistema móvil que están ayudando a hacer realidad el 5G. Qualcomm ha ayudado a inventar muchas de las tecnologías fundamentales que impulsan la industria y dan forma al estándar inalámbrico de próxima generación, 5G.

Estamos en el corazón del Proyecto de Asociación de Tercera Generación (3GPP), el grupo industrial que define las especificaciones globales para las tecnologías 3G UMTS (incluido HSPA), 4G LTE y 5G.

3GPP está impulsando muchas innovaciones importantes en todos los aspectos del diseño 5G, desde la interfaz aérea hasta la capa de servicio. Otros participantes de 3GPP 5G incluyen proveedores de infraestructura y fabricantes de componentes/equipos, operadores de redes móviles y proveedores de servicios verticales.

¿Qué tecnologías subyacentes conforman el 5G?

5G se basa en OFDM (multiplexación por división de frecuencia ortogonal), que es un método de modular señales digitales utilizando varios canales diferentes para reducir las interferencias. 5G utiliza la interfaz aérea 5G NR junto con los principios OFDM. 5G también utiliza tecnologías de ancho de banda más amplio, como sub 6 GHz y ondas milimétricas.

Al igual que 4G LTE, 5G OFDM funciona con los mismos principios de red móvil. Sin embargo, las nuevas interfaces aéreas 5G NR pueden mejorar aún más la OFDM para lograr una mayor flexibilidad y escalabilidad. Esto podría proporcionar un mayor acceso 5G a más personas y cosas para diferentes casos de uso.

5G proporciona más ancho de banda, ampliando el uso de recursos de espectro de menos de 3 GHz utilizados por 4G a 100 GHz y más. 5G puede funcionar en bandas de frecuencia más bajas (por ejemplo, por debajo de 6 GHz) y ondas milimétricas (por ejemplo, 24 GHz y superiores), proporcionando una capacidad extremadamente alta, un rendimiento de varios Gbps y una baja latencia.

5G no solo proporciona servicios de banda ancha móvil mejores y más rápidos en comparación con 4G LTE, sino que también se expande a nuevas áreas de servicios como comunicaciones de misión crítica y conectividad de área amplia de Internet de las cosas. Muchas nuevas tecnologías de diseño de interfaz aérea 5G NR lo hacen posible, como los nuevos diseños de subchasis TDD autónomos.

¿Cuáles son las diferencias entre las generaciones anteriores de redes móviles y 5G?

Las generaciones anteriores de redes móviles fueron 1G, 2G, 3G y 4G.

La primera generación - 1G. Década de 1980: 1G trae voz analógica.

Segunda generación - 2G. Principios de la década de 1990: 2G introduce la voz digital (por ejemplo, acceso múltiple por división de código CDMA).

La tercera generación - 3G. Principios de la década de 2000: 3G proporciona datos móviles (por ejemplo, CDMA2000).

Cuarta generación - 4G LTE. Década de 2010: 4G LTE marcó el comienzo de la era de la banda ancha móvil.

1G, 2G, 3G y 4G dieron origen al 5G, cuyo objetivo es proporcionar más conectividad que nunca.

5G es una interfaz aérea unificada y más potente. Está diseñado con capacidades ampliadas para ofrecer experiencias de usuario de próxima generación, admitir nuevos modelos de implementación y ofrecer nuevos servicios.

Con altas velocidades, excelente confiabilidad y latencia insignificante, 5G expandirá el ecosistema móvil a nuevos territorios. El 5G impactará en diversas industrias y hará realidad el transporte más seguro, la telemedicina, la agricultura de precisión, la logística digital, etc.

Fuente: What is 5G? | Everything You Need to Know | 5G FAQ | Qualcomm

Fuente: What Is 5G? | PCMag

Si desea asesoramiento o cualquier servicio, contáctenos:

Metro Manuel Becerra

Calle Doctor Esquerdo 12, local 6

28028 Madrid

Fijo: 910174686

Móvil: 661531890

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Metro Cuatro Caminos

Calle Hernani 13, local 96-97

28028 Madrid

Fijo: 910237098

Móvil: 620679252

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Autor: Luis Jarillo y David Najarro Rodríguez / CDM FP

Politica de privacidad

¿Cómo puedo proteger mi privacidad en Linux?

En este artículo hablaremos sobre la protección de tu privacidad en Linux y que pasos debes seguir para asegurarla.

¿Cómo proteger tu privacidad en Mac?

En este artículo, vamos a explorar cómo los dispositivos Mac protegen nuestra privacidad al ofrecer opciones por defecto que brindan una gran seguridad para nuestros datos.

Cómo ser más anónimo en internet - Tutorial

Ocultando Identidad en Internet: VPNs y Más

Hay muchas maneras de ocultar nuestra identidad en internet. No por completo, porque por ejemplo, están las VPN, que son redes privadas a las que tú te conectas solicitando una dirección IP, y esta te la da, conectándote con esa IP que has indicado. Puede ser de otras ciudades, países, etc... El inconveniente es que todo se quedá registrado en una lista negra. La lista negra la tiene la empresa dueña de la VPN. Y en esa lista negra está tu IP real, en una base de datos. Por ello es muy difícil ser anónimo por completo. Otra manera es instalarse sistemas operativos anónimos con diferentes conexiones mediante USB. También es imprescindible cambiar la MAC, que es la dirección física del equipo.

Otras maneras que podemos utilizar es evitar publicar datos nuestros en páginas como Instagram, Facebook, etc...

Utilizar correos electrónicos encriptados para que sean más difícil de identificar.

La tecnología I2P.

Un ejemplo de sistema operativo anónimo que puedes instalar es Whonix, o Tails.

También podemos utilizar Tor Browser como navegador. Se basa en el enrutamiento de cebolla.

Esto será de ayuda para aquellos que se dedican a la ciberseguridad.

Data System SL.

C/. Dr. Esquerdo, 12

28028

Madrid España

(+34) 661531890

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

La Arboleda

Wired.com

Cómo proteger tu red inalámbrica con filtrado MAC

¿Qué es una dirección MAC?

Sin una dirección MAC, te resultaría bastante difícil conectarte a la internet. Si alguna vez has intentado identificar dispositivos en una red o buscar un dispositivo Bluetooth cercano, lo más probable es que hayas tratado con direcciones MAC. Pero, ¿qué son exactamente y en qué se diferencian de las direcciones IP?

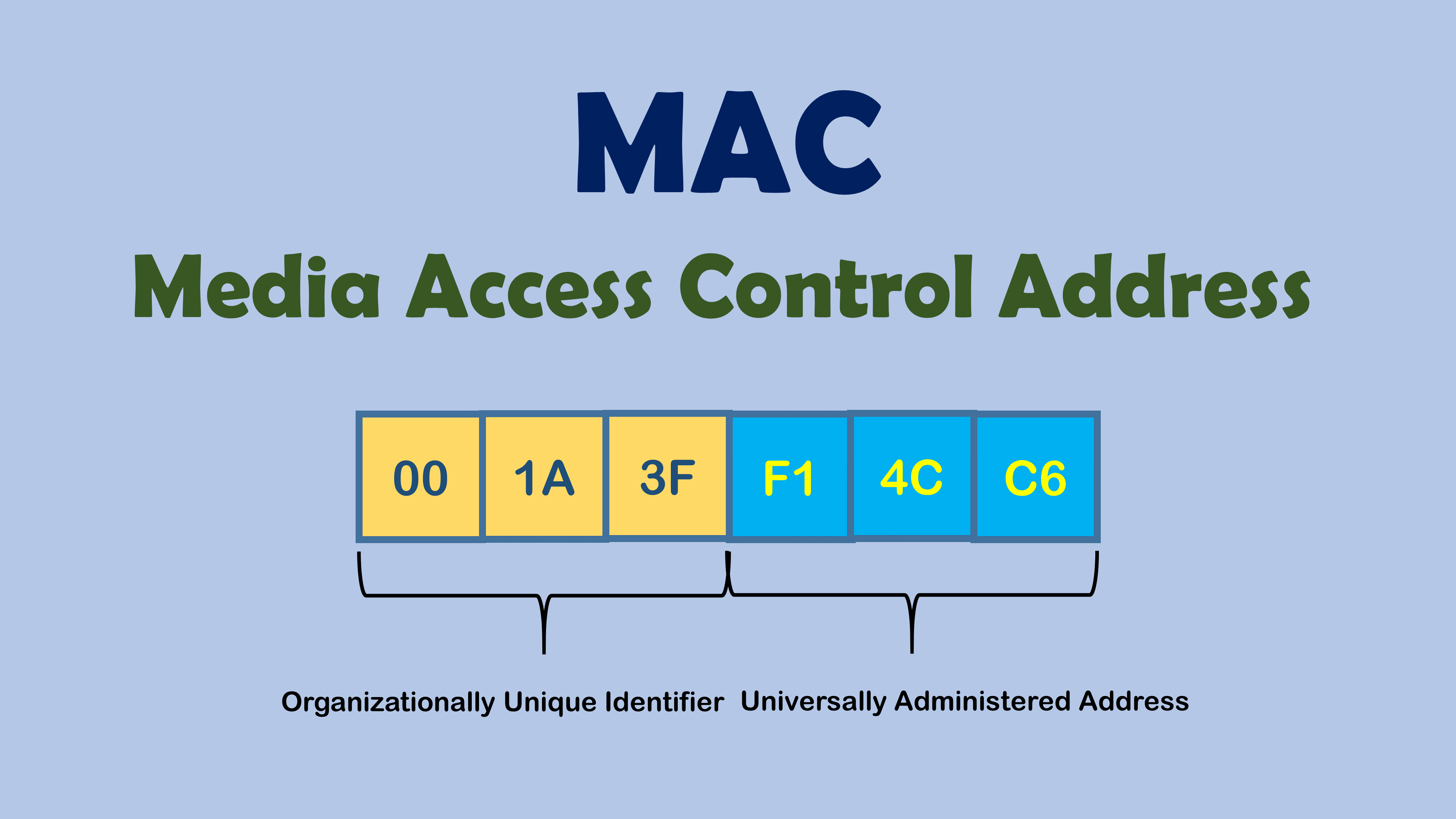

͏ Una dirección MAC, es decir, una dirección de control de acceso a medios, representa un código individual ͏͏ asignado ͏͏ a un controlador de interfaz de red ͏(NIC) para la comunicación dentro de una sección de una red. También se reconoce como una dirección de hardware física o Ethernet. Una dirección MAC consta de 12 dígitos en formato hexadecimal, separados por dos puntos o guiones, como 2c:5͏4:91͏:88:c9:e3 o 2c-54-91-88-c9-e3. Los seis dígitos iniciales indican el fabricante del dispositivo identificado como Identificador ͏͏ único de organización (OU͏I).

Las direcciones MAC ayudan a identificar varios dispositivos en la misma red ͏͏ local, como ordenadores, teléfonos inteligentes y consolas de juegos. ͏͏ Esta dirección utilizada por los protocolos ͏͏ de red en ͏͏ la capa de enlace de datos para garantizar que ͏͏ los paquetes de datos lleguen a su destino. Cada dispositivo puede tener varias direcciones MAC según ͏͏ sus métodos de conexión a ͏͏ Internet, como wi fi, Ethernet o ͏͏ Bluetooth. Múltiples componentes de hardw͏are y software col͏aboran diariamente para conectarnos a Internet y entregar datos a nuestros dispositivos.͏ El hardware, como los enrutadores y los cables, transmite lo͏s ͏datos necesarios, mientras que el software, como el Protocolo de puerta ͏͏ de enlace fronteriza (BGP) y el Protocolo de I͏nte͏rnet ͏(IP͏),͏ gobierna el enrutamiento de͏ es͏o͏s paquetes de datos desde estos dispositivos.

Cómo proteger tu red inalámbrica Wifi con filtrado MAC

Los enrutadores de banda ancha y otros puntos de acceso inalámbrico suelen tener una función opcional conocida como filtrado de direcciones MAC o filtrado de direcciones de hardware. Mejora la ͏͏ seguridad al limitar los dispositivos que pueden conectarse a una red. Sin embargo, ͏͏ dado que las direcciones MAC se pueden replicar, ¿es realmente ventajoso exponer estas direcciones de hardware o simplemente no tiene sentido?

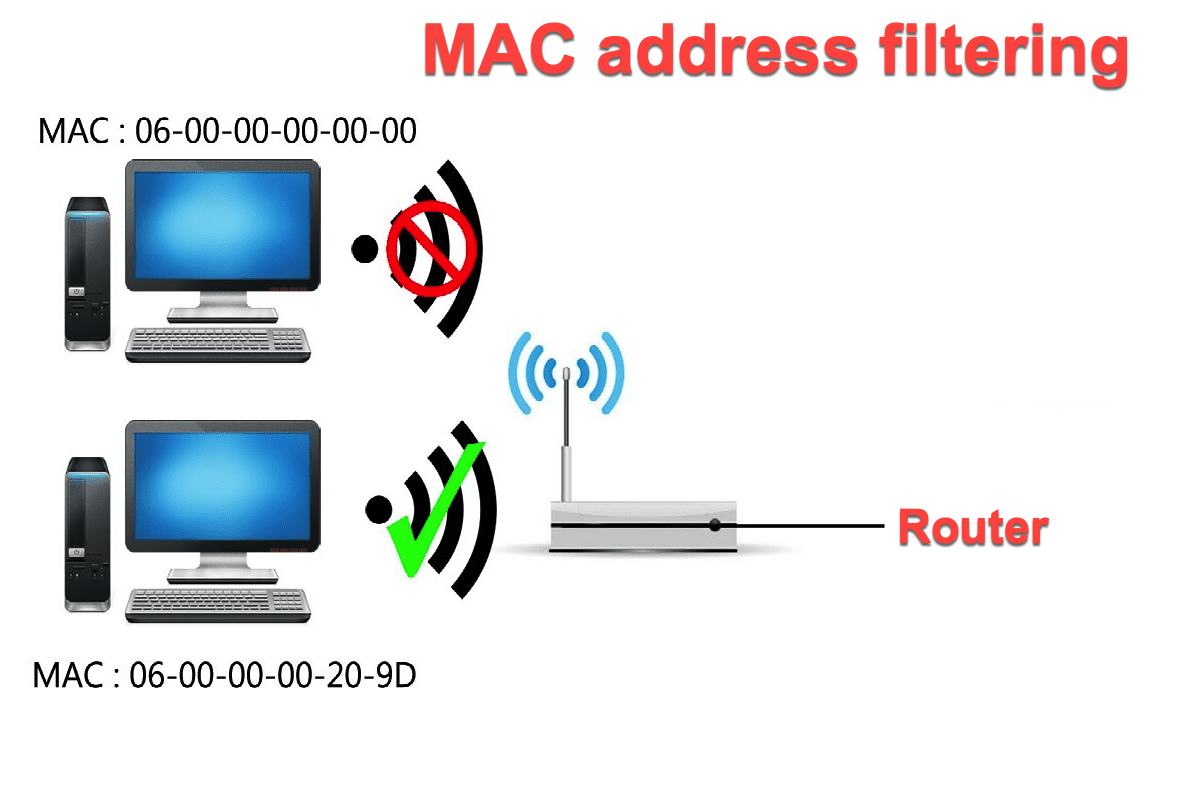

Dentro de una red inalámbrica habitual, cualquier dispositivo que pose͏a las credenciales correctas puede unirse al enrutador y recibir una dirección IP para acceder a Internet y a varios recursos compartidos. El filtrado de ͏͏ direcciones ͏͏ MAC agrega una capa adicional a este procedimiento. El enrutador verifica la ͏͏ dirección MAC de un dispositivo con una lista de direcciones permitidas antes de permitir la entrada a la red… Si la dirección del cliente coincide con una de la lista del enrutador, el acceso se concede como de costumbre; de lo contrario, se bloquea la unión.

En teoría, hacer que un enrutador realice esta comprobación de conexión antes de aceptar dispositivos aumenta la posibilidad de evitar la actividad maliciosa de la red. Las direcciones MAC de los clientes inalámbricos no se pueden cambiar realmente porque están codificadas en el hardware. Sin embargo, los críticos han señalado que las direcciones MAC pueden ser falsas, y los atacantes decididos saben cómo explotar este hecho. Un atacante aún necesita conocer una de las direcciones válidas para que esa red pueda entrar, pero esto tampoco es difícil para nadie experimentado en el uso de herramientas de rastreo de red.

Sin embargo, de manera similar a cómo cerrar las puertas de su casa disuadirá a la mayoría de los ladrones, pero no detendrá a los determinados, la configuración del filtrado de MAC evita que los piratas informáticos promedio obtengan acceso a la red. La mayoría de la gente no sabe cómo falsificar la dirección MAC o encontrar la lista de direcciones aprobadas de un enrutador.

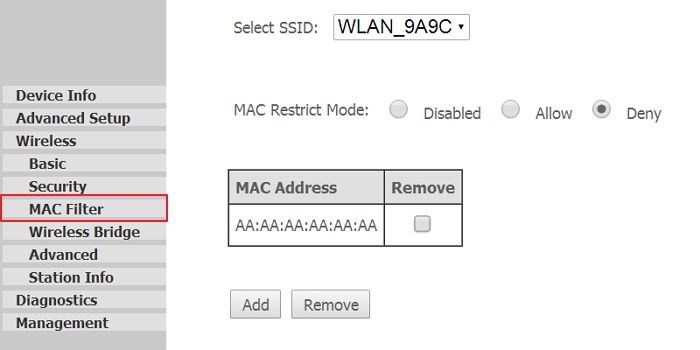

Cómo configurar el filtrado de direcciones MAC

Para configurar el filtrado de MAC en un enrutador, el administrador debe configurar una lista de dispositivos a los que se les permite unirse. Se debe encontrar la dirección física de cada dispositivo aprobado y, a continuación, se deben introducir esas direcciones en el router y activar la opción de filtrado de direcciones MAC.

La mayoría de los enrutadores muestran la dirección MAC de los dispositivos conectados desde la consola de administración. Si no es así, utilice el sistema operativo para hacerlo. Una vez que tenga la lista de direcciones MAC, vaya a la configuración del enrutador y colóquelas en sus lugares adecuados.

Por ejemplo, para habilitar el filtro MAC en un router Linksys Wireless-N, vaya a la página Wireless > Wireless MAC Filter. Lo mismo se puede hacer en los routers NETGEAR a través de Advanced > Security > Access Control, y en algunos routers D-Link en Advanced > Network Filter.

Enmascaramiento de MAC

En la comunicación inalámbrica, el enmascaramiento MAC se refiere al proceso de cambiar la dirección de control de acceso a medios (MAC) de una interfaz de red en un dispositivo en red para ocultar su identidad.

El enmascaramiento MAC es una técnica utilizada para proteger la privacidad de un dispositivo al dificultar el seguimiento de su ubicación y patrones de uso. También se puede utilizar para eludir las listas de control de acceso en servidores o enrutadores, ya sea ocultando una computadora en una red o permitiendo que se haga pasar por otro dispositivo de red. El enmascaramiento de MAC también se conoce como suplantación de MAC. Se realiza tanto con fines legítimos como ilícitos. Sin embargo, es importante tener en cuenta que la suplantación de MAC puede considerarse ilegal si se utiliza para obtener acceso no autorizado a una red.

Data System SL.

C/. Dr. Esquerdo, 12

28028

Madrid España

(+34) 661531890

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Fuente: www.howtogeek.com, www.wikipedia.com, www.lifewire.com,

¿Cómo gestionar la privacidad online que recoge microsoft sobre ti?

Desde que lanzó Windows 10, Microsoft ha tenido que responder a múltiples críticas sobre la privacidad en su sistema operativo, con organizaciones como la EFF cargando contra ellos acusándoles de Omitir la libertad del usuario. Parece que las críticas han surtido efecto, y los de Redmond han dado un primer paso para empezar a lavar su imagen.

Fortalece la seguridad de tus archivos PDF: blindaje infranqueable

Fortalece la seguridad de tus archivos PDF: blindaje infranqueable

A día de hoy los archivos PDF se han convertido en elementos esenciales para compartir información, al igual que con cualquier documento, hay que protegerlos con contraseñas seguras .

En este artículo veremos algunas formas de proteger nuestros archivos "PDF".