Creeper virus, el primer virus de la historia

Creeper, el primer virus de la historia.

En este artículo recordaremos al primer virus informático de la historia “Creeper”.

Breve historia de los virus informáticos y lo que nos depara el futuro

Breve historia de los virus informáticos y lo que nos depara el futuro

El concepto de virus informático está en boca de todos. Sin embargo, muchos usuarios apenas comprenden la naturaleza misma de los virus, a pesar de que son omnipresentes y pueden tener un impacto significativo en la seguridad de todos. A continuación presentamos una breve historia de los virus informáticos y una visión general de cómo pueden evolucionar en el futuro.

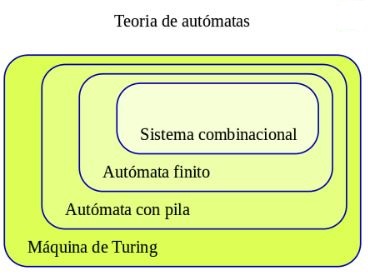

Teoría de los autómatas autorreproductores

¿Qué es un virus informático? La idea de los virus informáticos se discutió por primera vez en una serie de conferencias del matemático John von Neumann a finales de la década de 1940; su monografía de 1966 The Theory of Self-replicating Autómata es esencialmente un experimento mental que considera la posibilidad de un organismo "mecánico" -como el código informático- que dañaría las máquinas, crearía sus propias copias e infectaría nuevas máquinas del mismo modo que lo hace un virus biológico.

El programa Creeper

Como se señala en el sitio web de Discovery, el programa Creeper, del que a menudo se habla como el primer virus, fue creado en 1971 por Bob Thomas, empleado de BBN. De hecho, Creeper se creó como programa de prueba para ver si era posible un programa autorreplicante. Resultó ser posible en cierto sentido. Al infectar un nuevo disco duro, Creeper intentaba eliminarse del ordenador anterior. Creeper no realizaba ninguna acción maliciosa, sólo mostraba un simple mensaje: "SOY EL CREEPER. ATRÁPAME SI PUEDES". (SOY EL ENREDADOR. ¡ATRÁPAME SI PUEDES!).

El virus conejo

Según el sitio web InfoCarnivore, el virus Rabbit (también conocido como Wabbit) fue creado en 1974 con fines maliciosos y podía autorreplicarse. Una vez en un ordenador, hacía un gran número de copias de sí mismo, degradaba significativamente el rendimiento del sistema y, finalmente, provocaba el bloqueo del ordenador. El nombre ("Rabbit") se dio al virus porque se reproducía muy rápidamente.

El primer troyano

Según el sitio web de Fourmilab, el primer troyano llamado ANIMAL (aunque existe cierto debate sobre si era realmente un troyano o sólo un virus) fue desarrollado por el programador informático John Walker en 1975. En aquella época eran muy populares los juegos de ordenador en los que el usuario adivinaba algún animal y el programa tenía que adivinarlo en 20 preguntas. Walker escribió uno de estos juegos y se hizo popular. Para compartirlo con sus amigos, Walker lo grabó y transmitió en cinta magnética. Para simplificar este procedimiento, Walker creó un programa llamado PERVADE, que se instalaba en el ordenador junto con el juego ANIMAL. Mientras el usuario jugaba, PREVADE comprobaba todos los directorios del ordenador a disposición del usuario y copiaba ANIMAL en todos los directorios en los que no estuviera presente este programa. En este caso no había ningún propósito malicioso, pero ANIMAL y PREVADE entran dentro de la definición de troyano: de hecho, dentro de ANIMAL se ocultaba otro programa que realizaba acciones sin el consentimiento del usuario.

Virus del sector de arranque Brain

Brain, el primer virus para ordenadores compatibles con IBM, apareció en 1986, infectando disquetes de cinco pulgadas. Según Securelist, el virus fue escrito por dos hermanos, Basit y Amjad Farooq Alvi, que regentaban una tienda de informática en Pakistán. Los hermanos estaban hartos de que los clientes copiaran ilegalmente el software que les compraban, así que crearon este virus que infectaba los sectores de arranque de los disquetes. Brain fue también el primer virus sigiloso: cuando detectaba un intento de leer un sector infectado de un disco, el virus sustituía sigilosamente un original no infectado. También escribía la frase "(c) Brain" en el disquete, pero no corrompía ningún dato.

El virus ILoveYou

A principios del siglo XXI llegó el acceso fiable a Internet de alta velocidad, y esto cambió la forma en que se propagaban los programas maliciosos. Ya no se limitaban a los disquetes y las redes corporativas y podían propagarse muy rápidamente por correo electrónico, sitios web populares e incluso directamente por Internet. El malware en su forma moderna empezó a tomar forma. El panorama de las amenazas se pobló de virus, gusanos y troyanos. Surgió el término colectivo "malware". Una de las epidemias más graves de la nueva era la causó el gusano ILoveYou, que apareció el 4 de mayo de 2000.

Como señala Securelist, ILoveYou seguía el patrón de los virus preexistentes que se propagan a través del correo. A diferencia de los macrovirus, muy extendidos desde 1995, ILoveYou no se propagó como un documento de Word infectado, sino como un archivo VBS (la extensión de los scripts escritos en Visual Basic). El método era sencillo y eficaz: los usuarios aún no estaban acostumbrados a desconfiar de los correos electrónicos no solicitados. El asunto del mensaje era "Te quiero", y adjunto a cada mensaje estaba el archivo "LOVE-LETTER-FOR-YOU-TXT.vbs". Según la idea de su creador, Onel de Guzmán, el gusano borraba los archivos existentes y escribía sus propias copias sobre ellos, gracias a lo cual el gusano se enviaba a todas las direcciones de la lista de contactos del usuario.

Como los correos electrónicos solían proceder de direcciones conocidas, los destinatarios solían abrirlos, e infectaban su ordenador con el gusano. De este modo, ILoveYou demostró la eficacia de los métodos de ingeniería social en la práctica.

Código del gusano

El gusano Code Red era un gusano sin cuerpo: sólo existía en la memoria y no intentaba infectar los archivos del sistema. Aprovechando un fallo de seguridad en el Internet Information Server de Microsoft, el gusano se propagó por todo el mundo en pocas horas y causó estragos al infiltrarse en los protocolos de comunicación entre ordenadores.

Según el sitio web Scientific American, los ordenadores infectados se utilizaron finalmente para lanzar un ataque DDoS contra el sitio web de la Casa Blanca, Whitehouse.gov.

Heartbleed

La amenaza Heartbleed apareció en 2014 y comprometió inmediatamente muchos servidores de Internet. A diferencia de los virus y gusanos, Heartbleed es una vulnerabilidad en OpenSSL, una biblioteca criptográfica de propósito general ampliamente utilizada en todo el mundo. OpenSSL envía periódicamente señales especiales a los dispositivos conectados para confirmar que la conexión está actualizada. Los usuarios pueden enviar una cierta cantidad de datos y solicitar la misma cantidad de datos a cambio - por ejemplo, enviar un byte y recibir un byte a cambio. La cantidad máxima de datos que se puede enviar de una vez es de 64 kilobytes. Como explica el experto en seguridad Bruce Schneier, un usuario puede anunciar que envía 64 kilobytes, pero en realidad sólo envía un byte. En este caso, el servidor responderá con 64 kilobytes de datos almacenados en su memoria RAM, que pueden contener cualquier cosa, desde nombres de usuario hasta contraseñas y claves criptográficas.

El futuro de los virus informáticos

Desde hace más de 60 años, los virus informáticos forman parte de la conciencia humana colectiva. Lo que antes era simple vandalismo cibernético se ha convertido rápidamente en ciberdelincuencia. Gusanos, troyanos y virus evolucionan rápidamente. Los piratas informáticos están motivados y son inteligentes, siempre buscan poner a prueba la solidez de los sistemas y el código, superando los límites de los métodos a su alcance e inventando nuevas formas de infectar. En el futuro, es probable que los ciberdelincuentes pirateen los terminales de punto de venta con más frecuencia: el reciente troyano de acceso remoto Moker es un buen ejemplo. Este nuevo troyano es difícil de detectar y de eliminar, ya que elude todos los mecanismos de defensa conocidos. Nada es seguro; el cambio constante está en la naturaleza misma de la batalla constante entre los ciberdelincuentes y los sistemas de defensa.

Para obtener ayuda en la solución de problemas de PC, llámenos al 910174686. Data System es una empresa de servicios informáticos a nivel nacional con 3 locales en España. Nuestro personal del servicio de reparación de ordenadores en Madrid ofrece esta publicación de blog. Si necesita Reparación de ordenadores en Madrid, contáctenos o llama a la oficina local a 661531890. o entrar en nuestra página web www.datasystem.es

Breve historia de los virus informáticos y lo que nos depara el futuro

Breve historia de los virus informáticos y lo que nos depara el futuro

El concepto de virus informático está en boca de todos. Sin embargo, muchos usuarios apenas comprenden la naturaleza misma de los virus, a pesar de que son omnipresentes y pueden tener un impacto significativo en la seguridad de todos. A continuación presentamos una breve historia de los virus informáticos y una visión general de cómo pueden evolucionar en el futuro.

Teoría de los autómatas autorreproductores

¿Qué es un virus informático? La idea de los virus informáticos se discutió por primera vez en una serie de conferencias del matemático John von Neumann a finales de la década de 1940; su monografía de 1966 The Theory of Self-replicating Autómata es esencialmente un experimento mental que considera la posibilidad de un organismo "mecánico" -como el código informático- que dañaría las máquinas, crearía sus propias copias e infectaría nuevas máquinas del mismo modo que lo hace un virus biológico.

El programa Creeper

Como se señala en el sitio web de Discovery, el programa Creeper, del que a menudo se habla como el primer virus, fue creado en 1971 por Bob Thomas, empleado de BBN. De hecho, Creeper se creó como programa de prueba para ver si era posible un programa autorreplicante. Resultó ser posible en cierto sentido. Al infectar un nuevo disco duro, Creeper intentaba eliminarse del ordenador anterior. Creeper no realizaba ninguna acción maliciosa, sólo mostraba un simple mensaje: "SOY EL CREEPER. ATRÁPAME SI PUEDES". (SOY EL ENREDADOR. ¡ATRÁPAME SI PUEDES!).

El virus conejo

Según el sitio web InfoCarnivore, el virus Rabbit (también conocido como Wabbit) fue creado en 1974 con fines maliciosos y podía autorreplicarse. Una vez en un ordenador, hacía un gran número de copias de sí mismo, degradaba significativamente el rendimiento del sistema y, finalmente, provocaba el bloqueo del ordenador. El nombre ("Rabbit") se dio al virus porque se reproducía muy rápidamente.

El primer troyano

Según el sitio web de Fourmilab, el primer troyano llamado ANIMAL (aunque existe cierto debate sobre si era realmente un troyano o sólo un virus) fue desarrollado por el programador informático John Walker en 1975. En aquella época eran muy populares los juegos de ordenador en los que el usuario adivinaba algún animal y el programa tenía que adivinarlo en 20 preguntas. Walker escribió uno de estos juegos y se hizo popular. Para compartirlo con sus amigos, Walker lo grabó y transmitió en cinta magnética. Para simplificar este procedimiento, Walker creó un programa llamado PERVADE, que se instalaba en el ordenador junto con el juego ANIMAL. Mientras el usuario jugaba, PREVADE comprobaba todos los directorios del ordenador a disposición del usuario y copiaba ANIMAL en todos los directorios en los que no estuviera presente este programa. En este caso no había ningún propósito malicioso, pero ANIMAL y PREVADE entran dentro de la definición de troyano: de hecho, dentro de ANIMAL se ocultaba otro programa que realizaba acciones sin el consentimiento del usuario.

Virus del sector de arranque Brain

Brain, el primer virus para ordenadores compatibles con IBM, apareció en 1986, infectando disquetes de cinco pulgadas. Según Securelist, el virus fue escrito por dos hermanos, Basit y Amjad Farooq Alvi, que regentaban una tienda de informática en Pakistán. Los hermanos estaban hartos de que los clientes copiaran ilegalmente el software que les compraban, así que crearon este virus que infectaba los sectores de arranque de los disquetes. Brain fue también el primer virus sigiloso: cuando detectaba un intento de leer un sector infectado de un disco, el virus sustituía sigilosamente un original no infectado. También escribía la frase "(c) Brain" en el disquete, pero no corrompía ningún dato.

El virus ILoveYou

A principios del siglo XXI llegó el acceso fiable a Internet de alta velocidad, y esto cambió la forma en que se propagaban los programas maliciosos. Ya no se limitaban a los disquetes y las redes corporativas y podían propagarse muy rápidamente por correo electrónico, sitios web populares e incluso directamente por Internet. El malware en su forma moderna empezó a tomar forma. El panorama de las amenazas se pobló de virus, gusanos y troyanos. Surgió el término colectivo "malware". Una de las epidemias más graves de la nueva era la causó el gusano ILoveYou, que apareció el 4 de mayo de 2000.

Como señala Securelist, ILoveYou seguía el patrón de los virus preexistentes que se propagan a través del correo. A diferencia de los macrovirus, muy extendidos desde 1995, ILoveYou no se propagó como un documento de Word infectado, sino como un archivo VBS (la extensión de los scripts escritos en Visual Basic). El método era sencillo y eficaz: los usuarios aún no estaban acostumbrados a desconfiar de los correos electrónicos no solicitados. El asunto del mensaje era "Te quiero", y adjunto a cada mensaje estaba el archivo "LOVE-LETTER-FOR-YOU-TXT.vbs". Según la idea de su creador, Onel de Guzmán, el gusano borraba los archivos existentes y escribía sus propias copias sobre ellos, gracias a lo cual el gusano se enviaba a todas las direcciones de la lista de contactos del usuario.

Como los correos electrónicos solían proceder de direcciones conocidas, los destinatarios solían abrirlos, e infectaban su ordenador con el gusano. De este modo, ILoveYou demostró la eficacia de los métodos de ingeniería social en la práctica.

Código del gusano

El gusano Code Red era un gusano sin cuerpo: sólo existía en la memoria y no intentaba infectar los archivos del sistema. Aprovechando un fallo de seguridad en el Internet Information Server de Microsoft, el gusano se propagó por todo el mundo en pocas horas y causó estragos al infiltrarse en los protocolos de comunicación entre ordenadores.

Según el sitio web Scientific American, los ordenadores infectados se utilizaron finalmente para lanzar un ataque DDoS contra el sitio web de la Casa Blanca, Whitehouse.gov.

Heartbleed

La amenaza Heartbleed apareció en 2014 y comprometió inmediatamente muchos servidores de Internet. A diferencia de los virus y gusanos, Heartbleed es una vulnerabilidad en OpenSSL, una biblioteca criptográfica de propósito general ampliamente utilizada en todo el mundo. OpenSSL envía periódicamente señales especiales a los dispositivos conectados para confirmar que la conexión está actualizada. Los usuarios pueden enviar una cierta cantidad de datos y solicitar la misma cantidad de datos a cambio - por ejemplo, enviar un byte y recibir un byte a cambio. La cantidad máxima de datos que se puede enviar de una vez es de 64 kilobytes. Como explica el experto en seguridad Bruce Schneier, un usuario puede anunciar que envía 64 kilobytes, pero en realidad sólo envía un byte. En este caso, el servidor responderá con 64 kilobytes de datos almacenados en su memoria RAM, que pueden contener cualquier cosa, desde nombres de usuario hasta contraseñas y claves criptográficas.

El futuro de los virus informáticos

Desde hace más de 60 años, los virus informáticos forman parte de la conciencia humana colectiva. Lo que antes era simple vandalismo cibernético se ha convertido rápidamente en ciberdelincuencia. Gusanos, troyanos y virus evolucionan rápidamente. Los piratas informáticos están motivados y son inteligentes, siempre buscan poner a prueba la solidez de los sistemas y el código, superando los límites de los métodos a su alcance e inventando nuevas formas de infectar. En el futuro, es probable que los ciberdelincuentes pirateen los terminales de punto de venta con más frecuencia: el reciente troyano de acceso remoto Moker es un buen ejemplo. Este nuevo troyano es difícil de detectar y de eliminar, ya que elude todos los mecanismos de defensa conocidos. Nada es seguro; el cambio constante está en la naturaleza misma de la batalla constante entre los ciberdelincuentes y los sistemas de defensa.

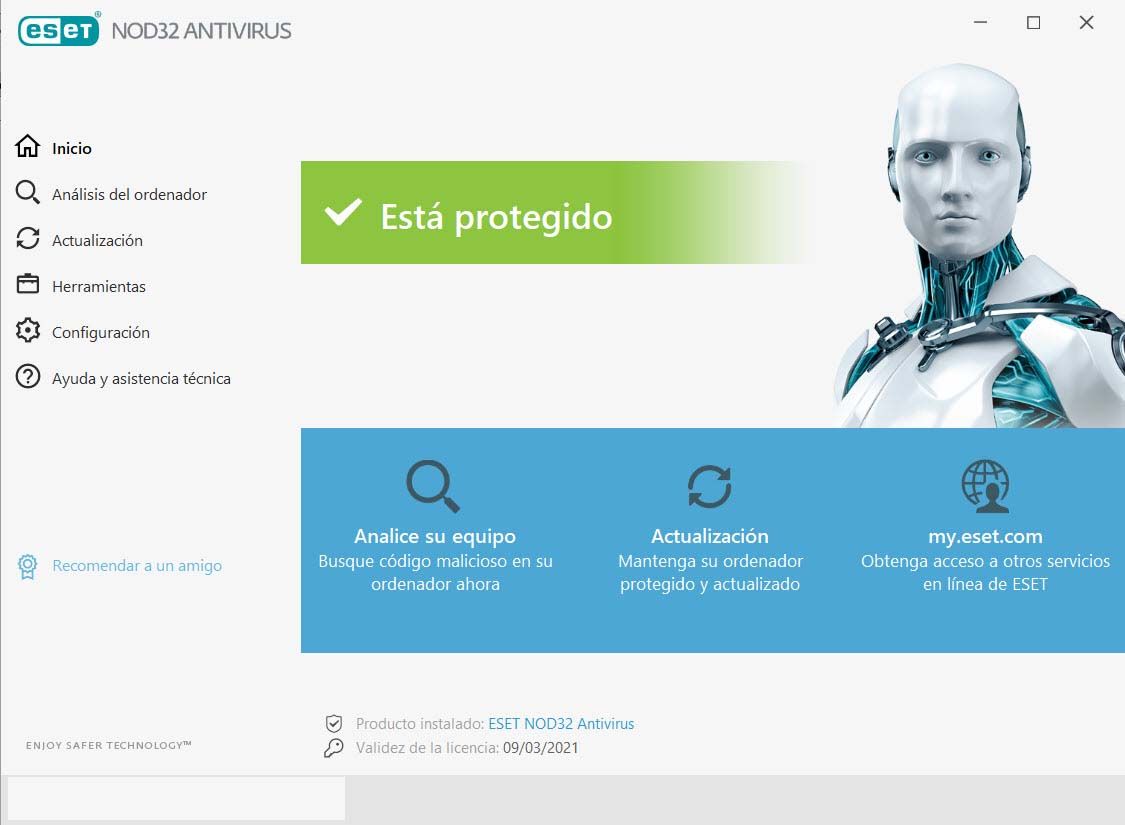

Elimina de virus su ordenador fácil con Eset Nod32

En este artículo le hablaré de Eset Nod32.

Muchas veces nuestro ordenador lo dejamos extraviado, y eso puede traer problemas. Ya que puede que empiece a fallar elementos hardware y software. Por ello es imprescindible notarlo antes de que pase. Para eliminar el virus informático o archivos basura, si también queremos evitar algún virus, podemos utilizar este programa. Es muy recomendable ya que viene bien explicado, con pasos e información detallada. Iconos y descripciones que se ajustan al rango visual del usuario. Además es eficaz, y muy conciso. Rastrea todos los archivos basura y los elimina.

El producto está disponible para Windows, Linux, FreeBSD, Solaris, Novell y Mac OS X.

Algunas opciones que trae es:

- Bloqueo de exploits.

- Anti-Phishing.

- Analisis.

- Analisis en la nube.

- Cifrar archivos y fotos.

Eset Nod32 no es gratis. Tiene un periodo límite gratuito, pero para poder utilizar su máxima potencia ha de pagar.

Qué hacer si tu teléfono móvil está infectado con malware y qué es el malware

Qué hacer si tu teléfono móvil está infectado con malware y qué es el malware

El malware es software malicioso que puede infiltrarse en su teléfono con la intención de causar daño, el malware puede incluir virus, gusanos informáticos, troyanos, etc...

Los ciberdelincuentes pueden utilizar malware para acceder a sus datos personales y, en algunos casos, utilizar posteriormente esa información confidencial para cometer fraude o robo de identidad.

Los virus son un tipo particular de malware que se infiltra en un ordenadoru otro dispositivo y sus programas. El virus puede insertar código malicioso nuevo en su dispositivo que puede monitorear y manipular su actividad en línea.

Para eliminar el virus y malware tendremos que:

Apagar el teléfono y reiniciar en modo seguro. Para ello mantén presionado el botón de apagado hasta que aparezca la opción de reinicio y se reinicie. Verá "Modo seguro" en la parte inferior de la pantalla.

Desinstale la aplicación que creas que es la que está infectada. Busque la aplicación en Configuración y desinstálela o fuerce el cierre. Es posible que esto no elimine por completo el malware, pero podría evitar que su dispositivo sufra más daños.

Busque otras aplicaciones que crea que pueden estar infectadas. Existe la posibilidad de que algunas aplicaciones hayan sido infectadas por el malware. Si cree que puede identificar esas aplicaciones, elimínelas de inmediato.

Instale una aplicación de seguridad móvil robusta en su teléfono y que te mantenga avisado en caso de incidencias, te dé tiempo a reaccionar y eliminarlo.

Fuente: Enlace

Cómo saber si su ordenador está pirateado

Empiezas a perder el control. Un virus informático puede redirigir la actividad de su navegador y evitar que acceda a los sitios web que desea. Ese es ciertamente el trabajo de un hacker que vino y se fue.

Comienza a recibir mensajes de correo electrónico extraños. Los amigos comienzan a decirle que han recibido correos electrónicos extraños de usted (que nunca envió), o que nota mensajes en su carpeta Enviados que no escribió ... estas son señales claras de que probablemente ha ocurrido un hack.