¿Que es una direccion MAC?

Sin una direccion MAC, te resultaría bastante difícil conectarte a la internet. Si alguna vez has intentado identificar dispositivos en una red o buscar un dispositivo Bluetooth cercano, lo más probable es que hayas tratado con direcciones MAC. Pero, ¿qué son exactamente y en qué se diferencian de las direcciones IP?

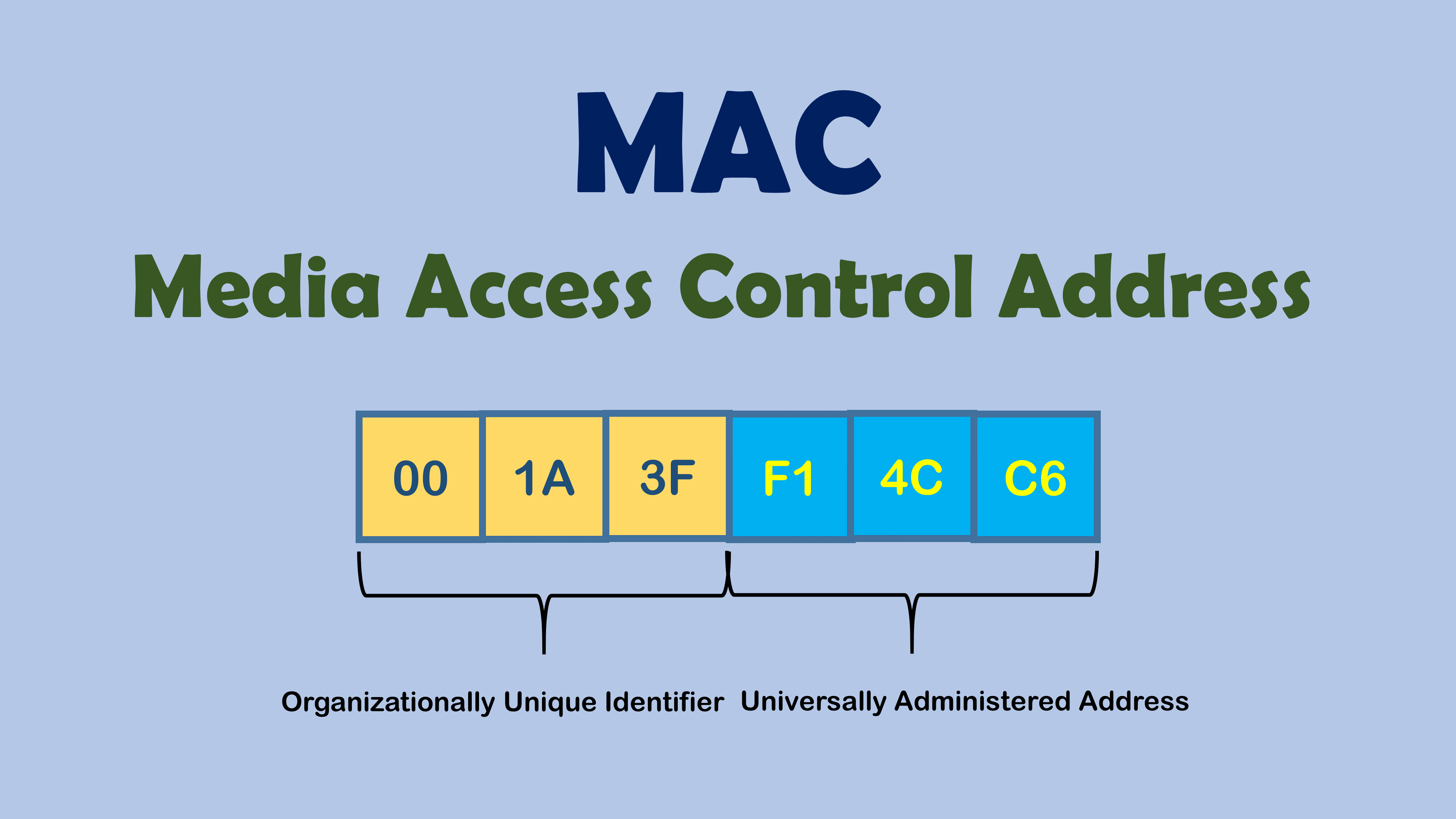

Una dirección MAC, abreviatura de dirección de control de acceso a medios, es un identificador único asignado a un controlador de interfaz de red (NIC) para su uso como dirección de red en las comunicaciones dentro de un segmento de red. También se conoce como dirección física, dirección de hardware Ethernet o dirección grabada. Una dirección MAC se compone de 12 dígitos hexadecimales, separados por dos puntos o guiones, como 2C:54:91:88:C9:E3 o 2c-54-91-88-c9-e3. Los primeros seis dígitos indican el fabricante del dispositivo, también conocido como identificador único de la organización (OUI).

Una dirección MAC funciona identificando diferentes dispositivos en la misma red local, como computadoras, teléfonos inteligentes, consolas de juegos y más. Cuando se conecta, los protocolos de red utilizan esta dirección en la capa de enlace de datos para garantizar que los paquetes de datos vayan al lugar correcto. Cada dispositivo puede tener más de una dirección MAC, dependiendo de cuántas formas pueda conectarse a Internet, como Wi-Fi, Ethernet o Bluetooth. Múltiples elementos de hardware y software trabajan juntos todos los días para conectarnos a Internet y obtener datos en nuestros dispositivos. Los dispositivos de hardware, como los enrutadores y los cables, transmiten los datos que necesitamos, mientras que el software, como el protocolo de puerta de enlace fronteriza (BGP) y las direcciones de protocolo de Internet (IP), dirigen esos paquetes de datos hacia y desde esos dispositivos. Sin ambos trabajando juntos, no podríamos conectarnos a Internet.

Cómo proteger tu red inalámbrica WiFi con filtrado MAC

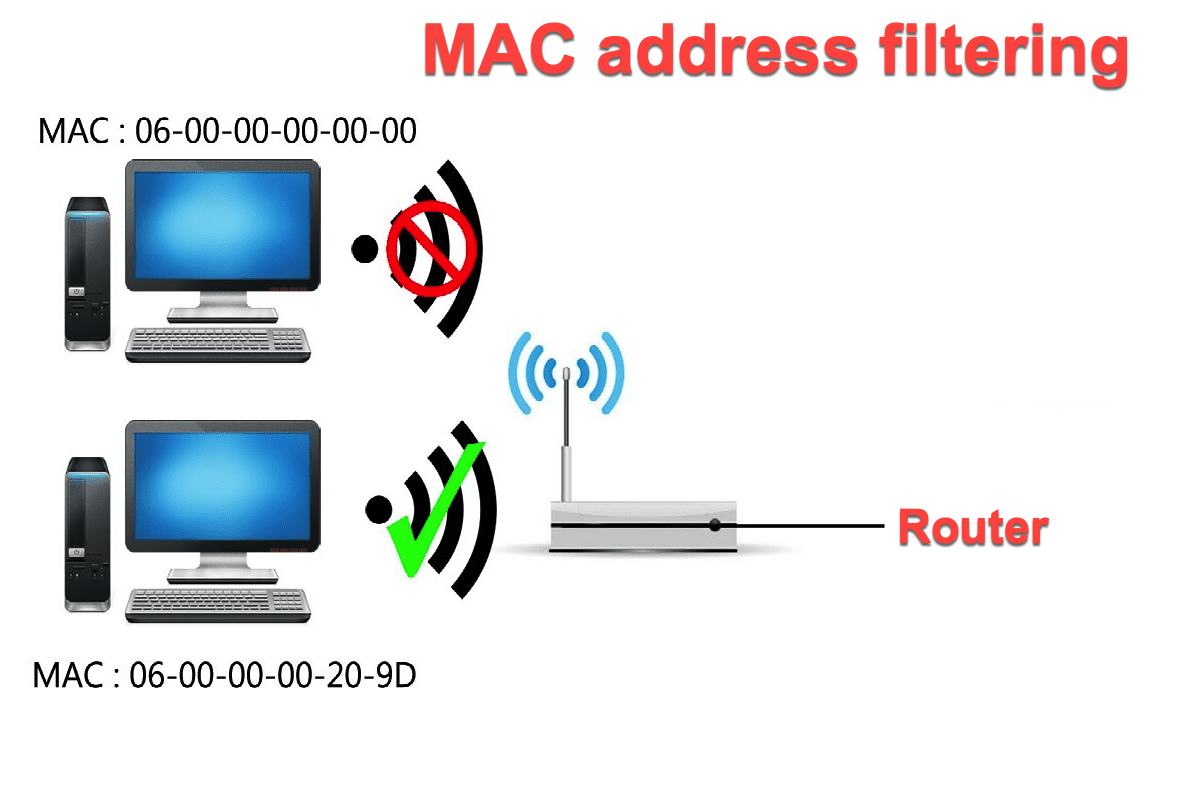

La mayoría de los enrutadores de banda ancha y otros puntos de acceso inalámbricos incluyen una función opcional llamada filtrado de direcciones MAC o filtrado de direcciones de hardware. Mejora la seguridad al limitar los dispositivos que pueden unirse a una red. Sin embargo, dado que las direcciones MAC pueden ser falsificadas , ¿es realmente útil filtrar estas direcciones de hardware o es una pérdida de tiempo?

En una red inalámbrica típica, cualquier dispositivo que tenga las credenciales adecuadas (conoce el SSID y la contraseña) puede autenticarse con el enrutador y unirse a la red, obteniendo una dirección IP local y, por lo tanto, acceso a Internet y a cualquier recurso compartido. El filtrado de direcciones MAC agrega una capa adicional a este proceso. Antes de permitir que cualquier dispositivo se una a la red, el enrutador compara la dirección MAC del dispositivo con una lista de direcciones aprobadas. Si la dirección del cliente coincide con una de la lista del enrutador, el acceso se concede como de costumbre; de lo contrario, se bloquea la unión.

En teoría, hacer que un enrutador realice esta comprobación de conexión antes de aceptar dispositivos aumenta la posibilidad de evitar la actividad maliciosa de la red. Las direcciones MAC de los clientes inalámbricos no se pueden cambiar realmente porque están codificadas en el hardware. Sin embargo, los críticos han señalado que las direcciones MAC pueden ser falsas, y los atacantes decididos saben cómo explotar este hecho. Un atacante aún necesita conocer una de las direcciones válidas para que esa red pueda entrar, pero esto tampoco es difícil para nadie experimentado en el uso de herramientas de rastreo de red.

Sin embargo, de manera similar a cómo cerrar las puertas de su casa disuadirá a la mayoría de los ladrones pero no detendrá a los determinados, la configuración del filtrado de MAC evita que los piratas informáticos promedio obtengan acceso a la red. La mayoría de la gente no sabe cómo falsificar la dirección MAC o encontrar la lista de direcciones aprobadas de un enrutador.

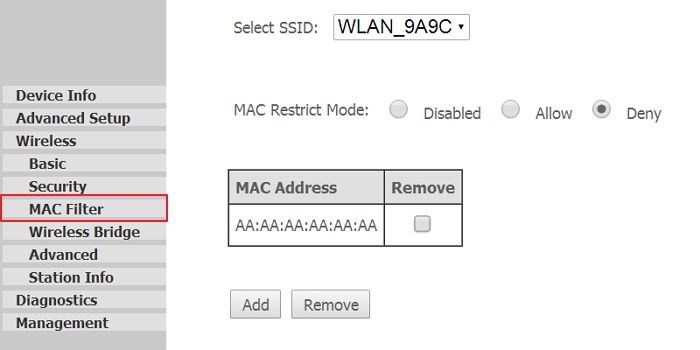

Cómo configurar el filtrado de direcciones MAC

Para configurar el filtrado de MAC en un enrutador, el administrador debe configurar una lista de dispositivos a los que se les permite unirse. Se debe encontrar la dirección física de cada dispositivo aprobado y, a continuación, se deben introducir esas direcciones en el router y activar la opción de filtrado de direcciones MAC.

La mayoría de los enrutadores muestran la dirección MAC de los dispositivos conectados desde la consola de administración. Si no es así, utilice el sistema operativo para hacerlo. Una vez que tenga la lista de direcciones MAC, vaya a la configuración del enrutador y colóquelas en sus lugares adecuados.

Por ejemplo, para habilitar el filtro MAC en un router Linksys Wireless-N, vaya a la página Wireless > Wireless MAC Filter. Lo mismo se puede hacer en los routers NETGEAR a través de Advanced > Security > Access Control, y en algunos routers D-Link en Advanced > Network Filter.

Enmascaramiento de MAC

En la comunicación inalámbrica, el enmascaramiento MAC se refiere al proceso de cambiar la dirección de control de acceso a medios (MAC) de una interfaz de red en un dispositivo en red para ocultar su identidad.

El enmascaramiento MAC es una técnica utilizada para proteger la privacidad de un dispositivo al dificultar el seguimiento de su ubicación y patrones de uso. También se puede utilizar para eludir las listas de control de acceso en servidores o enrutadores, ya sea ocultando una computadora en una red o permitiendo que se haga pasar por otro dispositivo de red. El enmascaramiento de MAC también se conoce como suplantación de MAC. Se realiza tanto con fines legítimos como ilícitos. Sin embargo, es importante tener en cuenta que la suplantación de MAC puede considerarse ilegal si se utiliza para obtener acceso no autorizado a una red.

Fuente: www.howtogeek.com, www.wikipedia.com, www.lifewire.com,